Stuxnet đã trở thành từ đồng nghĩa với các cuộc tấn công mạng và chiến tranh mạng. Cho đến ngày nay, người ta vẫn tiếp tục đặt ra câu hỏi ai là người tạo ra Stuxnet, Stuxnet hoạt động như thế nào và tại sao Stuxnet lại quan trọng đối với an ninh mạng. Hãy đọc tiếp để tìm câu trả lời cho những câu hỏi này và nhiều câu hỏi khác.

Stuxnet là gì?

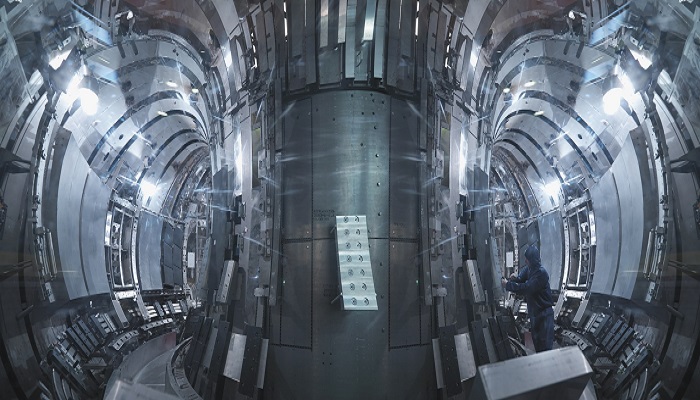

Stuxnet là một loại sâu máy tính cực kỳ tinh vi được biết đến rộng rãi vào năm 2010. Nó khai thác lỗ hổng zero-day chưa được biết đến trước đó của Windows để lây nhiễm vào các hệ thống mục tiêu và lây lan sang các hệ thống khác. Stuxnet chủ yếu nhắm vào các máy ly tâm tại các cơ sở làm giàu uranium của Iran, với mục đích bí mật phá hoại chương trình hạt nhân mới nổi của Iran. Tuy nhiên, Stuxnet đã được sửa đổi theo thời gian để có thể nhắm vào các cơ sở hạ tầng khác như đường ống dẫn khí, nhà máy điện và nhà máy xử lý nước.

Trong khi Stuxnet trở thành tiêu đề trên toàn cầu vào năm 2010, người ta tin rằng quá trình phát triển nó đã bắt đầu vào năm 2005. Nó được coi là vũ khí mạng đầu tiên trên thế giới và vì lý do đó, đã thu hút được sự chú ý đáng kể của giới truyền thông. Theo báo cáo, con sâu này đã phá hủy gần một phần năm số máy ly tâm hạt nhân của Iran, lây nhiễm hơn 200.000 máy tính và khiến 1.000 máy bị xuống cấp về mặt vật lý.

Stuxnet hoạt động như thế nào?

Stuxnet là phần mềm độc hại cực kỳ phức tạp, được thiết kế cẩn thận để chỉ ảnh hưởng đến các mục tiêu cụ thể và gây ra thiệt hại tối thiểu cho các thiết bị khác.

Vào đầu những năm 2000, người ta cho rằng Iran đang phát triển vũ khí hạt nhân tại cơ sở làm giàu uranium ở Natanz. Các cơ sở hạt nhân của Iran được cách ly – nghĩa là chúng cố tình không được kết nối với các mạng khác hoặc internet. (Thuật ngữ 'cách ly' ám chỉ không gian vật lý giữa tài sản vật lý của một tổ chức và thế giới bên ngoài.) Người ta cho rằng Stuxnet được truyền qua các ổ USB do các điệp viên mang theo bên trong các cơ sở hạt nhân này.

Stuxnet đã tìm kiếm dấu hiệu của phần mềm Siemens Step 7 trên từng máy tính bị nhiễm, phần mềm mà máy tính công nghiệp đóng vai trò là bộ điều khiển logic lập trình (PLC) sử dụng để tự động hóa và giám sát thiết bị điện từ. Khi Stuxnet tìm thấy phần mềm này, nó bắt đầu cập nhật mã để gửi các lệnh phá hoại đến thiết bị điện từ do máy tính điều khiển. Cùng lúc đó, Stuxnet đã gửi phản hồi sai đến bộ điều khiển chính – điều này có nghĩa là bất kỳ ai theo dõi thiết bị sẽ không nhận ra điều gì bất thường cho đến khi thiết bị bắt đầu tự hủy.

Về bản chất: Stuxnet đã điều khiển các van bơm khí uranium vào máy ly tâm trong lò phản ứng ở Natanz. Nó làm tăng tốc độ thể tích khí và làm quá tải các máy ly tâm đang quay, khiến chúng quá nóng và tự hủy. Nhưng đối với các nhà khoa học Iran theo dõi màn hình máy tính, mọi thứ dường như bình thường.

Stuxnet rất tinh vi – nó sử dụng bốn cuộc tấn công zero-day riêng biệt để xâm nhập vào hệ thống và chỉ được thiết kế để gây thiệt hại cho các hệ thống điều khiển công nghiệp của Siemens. Stuxnet bao gồm ba phần:

- Một con sâu thực hiện hầu hết công việc

- Một tập tin liên kết tự động thực hiện các bản sao sâu được lan truyền

- Một rootkit ẩn các tập tin khỏi bị phát hiện

Stuxnet bị phát hiện vào năm 2010 sau khi các thanh tra viên tại các cơ sở hạt nhân của Iran bày tỏ sự ngạc nhiên trước tốc độ hỏng hóc của các máy ly tâm. Các cuộc điều tra sâu hơn của các chuyên gia bảo mật cho thấy nguyên nhân là do phần mềm độc hại mạnh. (Một trong những chuyên gia bảo mật là Sergey Ulasen, người sau này làm việc cho Kaspersky.) Stuxnet rất khó phát hiện vì đây là phần mềm độc hại hoàn toàn mới, chưa có chữ ký nào được biết đến, khai thác nhiều lỗ hổng zero-day.

Stuxnet không có ý định lây lan ra ngoài các cơ sở hạt nhân của Iran. Tuy nhiên, phần mềm độc hại này đã xâm nhập vào các máy tính có kết nối Internet và bắt đầu lây lan vì bản chất cực kỳ tinh vi và hung hãn của nó. Tuy nhiên, nó gây ra ít thiệt hại cho các máy tính bên ngoài bị nhiễm – vì Stuxnet được thiết kế riêng để chỉ gây thiệt hại cho một số mục tiêu nhất định. Tác động của Stuxnet chủ yếu được cảm nhận ở Iran.

Ai là người tạo ra Stuxnet?

Mặc dù không ai chính thức nhận trách nhiệm về Stuxnet, nhưng người ta vẫn chấp nhận rộng rãi rằng đây là sản phẩm chung giữa các cơ quan tình báo Hoa Kỳ và Israel. Theo như đưa tin, chương trình phát triển loại sâu này được phân loại là có tên mã là 'Thế vận hội Olympic', bắt đầu dưới thời Tổng thống George W Bush và tiếp tục dưới thời Tổng thống Obama. Mục tiêu của chương trình này là làm chệch hướng hoặc ít nhất là trì hoãn chương trình hạt nhân đang nổi lên của Iran.

Ban đầu, các điệp viên đã cài phần mềm độc hại Stuxnet vào bốn công ty kỹ thuật có liên quan đến Natanz – một địa điểm quan trọng ở Iran cho chương trình hạt nhân của nước này – bằng cách sử dụng ổ đĩa USB một cách bất cẩn để truyền lệnh tấn công vào bên trong cơ sở này.

Tại sao Stuxnet lại nổi tiếng như vậy?

Stuxnet đã thu hút sự quan tâm rộng rãi của giới truyền thông và là chủ đề của nhiều phim tài liệu và sách. Cho đến ngày nay, đây vẫn là một trong những cuộc tấn công phần mềm độc hại tiên tiến nhất trong lịch sử. Stuxnet có ý nghĩa quan trọng vì một số lý do sau:

- Đây là vũ khí kỹ thuật số đầu tiên trên thế giới. Thay vì chỉ chiếm đoạt máy tính mục tiêu hoặc đánh cắp thông tin từ chúng, Stuxnet đã thoát khỏi thế giới kỹ thuật số để gây ra sự phá hủy vật lý đối với các thiết bị mà máy tính kiểm soát. Nó tạo ra tiền lệ rằng việc tấn công cơ sở hạ tầng của một quốc gia khác bằng phần mềm độc hại là điều có thể.

- Nó được tạo ra ở cấp độ quốc gia và mặc dù Stuxnet không phải là cuộc tấn công chiến tranh mạng đầu tiên trong lịch sử , nhưng nó được coi là tinh vi nhất vào thời điểm đó.

- Phương pháp này cực kỳ hiệu quả: Stuxnet được cho là đã phá hủy gần một phần năm số máy ly tâm hạt nhân của Iran. Nhắm mục tiêu vào các hệ thống điều khiển công nghiệp, con sâu này đã lây nhiễm hơn 200.000 máy tính và khiến 1.000 máy bị xuống cấp về mặt vật lý.

- Nó sử dụng bốn lỗ hổng zero-day khác nhau để phát tán, điều này rất bất thường vào năm 2010 và vẫn không phổ biến cho đến ngày nay. Trong số những hành vi khai thác đó có một hành vi nguy hiểm đến mức chỉ cần hiển thị một biểu tượng trên màn hình mà không cần tương tác.

- Stuxnet nhấn mạnh thực tế là các mạng không có kết nối mạng có thể bị xâm phạm – trong trường hợp này là thông qua ổ USB bị nhiễm độc. Một khi Stuxnet đã xâm nhập vào hệ thống, nó sẽ lây lan nhanh chóng, tìm kiếm các máy tính có quyền kiểm soát phần mềm Siemens và PLC.

Stuxnet có phải là một loại virus không?

Stuxnet thường được gọi là vi-rút nhưng thực chất nó là sâu máy tính. Mặc dù virus và sâu đều là loại phần mềm độc hại, nhưng sâu tinh vi hơn vì chúng không cần sự tương tác của con người để kích hoạt - thay vào đó, chúng có thể tự lây lan sau khi đã xâm nhập vào hệ thống.

Ngoài việc xóa dữ liệu, sâu máy tính có thể làm quá tải mạng, tiêu tốn băng thông, mở cửa hậu, làm giảm dung lượng ổ cứng và phát tán các phần mềm độc hại nguy hiểm khác như rootkit, phần mềm gián điệp và phần mềm tống tiền .

Bạn có thể đọc thêm về sự khác biệt giữa virus và sâu trong bài viết của chúng tôi tại đây .

Di sản của Stuxnet

Vì sự khét tiếng của mình, Stuxnet đã đi vào nhận thức của công chúng. Alex Gibney, một nhà làm phim tài liệu được đề cử giải Oscar, đã đạo diễn Zero Days , một bộ phim tài liệu năm 2016 kể về câu chuyện của Stuxnet và xem xét tác động của nó đến mối quan hệ của Iran với phương Tây. Kim Zetter, một nhà báo từng đoạt giải thưởng, đã viết một cuốn sách có tên là Countdown to Zero Day , trong đó nêu chi tiết về việc phát hiện và hậu quả của Stuxnet. Một số cuốn sách và bộ phim khác cũng đã được phát hành.

Những người tạo ra Stuxnet được cho là đã lập trình để nó hết hạn vào tháng 6 năm 2012 và trong mọi trường hợp, Siemens đã phát hành bản sửa lỗi cho phần mềm PLC của mình. Tuy nhiên, Stuxnet vẫn tiếp tục tồn tại dưới dạng các cuộc tấn công phần mềm độc hại khác dựa trên mã gốc. Những người kế nhiệm Stuxnet bao gồm:

Duqu (2011)

Duqu được thiết kế để ghi lại các lần nhấn phím và khai thác dữ liệu từ các cơ sở công nghiệp, có thể là để thực hiện một cuộc tấn công sau này.

Ngọn lửa (2012)

Flame là phần mềm gián điệp tinh vi có thể ghi lại các cuộc trò chuyện Skype , ghi lại các lần nhấn phím và thu thập ảnh chụp màn hình cùng nhiều hoạt động khác. Giống như Stuxnet, Flame di chuyển qua ổ USB. Nó nhắm vào các tổ chức chính phủ, giáo dục và một số cá nhân chủ yếu ở Iran và các nước Trung Đông khác.

Havex (2013)

Mục tiêu của Havex là thu thập thông tin từ các công ty năng lượng, hàng không, quốc phòng và dược phẩm, cùng nhiều công ty khác. Phần mềm độc hại Havex chủ yếu nhắm vào các tổ chức ở Hoa Kỳ, Châu Âu và Canada.

Người công nghiệp (2016)

Mục tiêu này nhắm vào các cơ sở cung cấp điện. Người ta cho rằng nó đã gây ra tình trạng mất điện ở Ukraine vào tháng 12 năm 2016.

Triton (2017)

Vụ việc này nhắm vào hệ thống an toàn của một nhà máy hóa dầu ở Trung Đông, làm dấy lên lo ngại về ý định gây thương tích cho công nhân của kẻ tạo ra phần mềm độc hại.

Mới nhất (2018)

Một loại virus chưa được đặt tên có đặc điểm giống Stuxnet được cho là đã tấn công vào cơ sở hạ tầng mạng không xác định ở Iran vào tháng 10 năm 2018.

Ngày nay, các phương tiện mạng được nhiều quốc gia và tổ chức phi nhà nước sử dụng rộng rãi để thu thập thông tin tình báo, phá hoại và hoạt động thông tin cho các hoạt động tội phạm, mục đích chiến lược hoặc cả hai. Tuy nhiên, người dùng máy tính thông thường không có nhiều lý do để lo lắng về các cuộc tấn công phần mềm độc hại dựa trên Stuxnet, vì chúng chủ yếu nhắm vào các ngành công nghiệp hoặc cơ sở hạ tầng lớn như nhà máy điện hoặc quốc phòng.

An ninh mạng cho mạng công nghiệp

Trong thế giới thực, các cuộc tấn công của quốc gia tiên tiến như Stuxnet rất hiếm khi xảy ra so với các vụ gián đoạn thông thường do phần mềm tống tiền gây ra. Nhưng Stuxnet nhấn mạnh tầm quan trọng của an ninh mạng đối với bất kỳ tổ chức nào. Cho dù đó là phần mềm tống tiền, sâu máy tính, lừa đảo , xâm phạm email doanh nghiệp (BEC) hay các mối đe dọa mạng khác, các bước bạn có thể thực hiện để bảo vệ tổ chức của mình bao gồm:

- Áp dụng chính sách nghiêm ngặt Mang theo thiết bị cá nhân (BYOD) để ngăn chặn nhân viên và nhà thầu đưa các mối đe dọa tiềm ẩn vào mạng của bạn.

- Triển khai chính sách mật khẩu mạnh và được thực thi về mặt kỹ thuật với xác thực hai yếu tố giúp ngăn chặn các cuộc tấn công bằng cách dùng vũ lực và ngăn chặn mật khẩu bị đánh cắp trở thành mục tiêu đe dọa.

- Bảo mật máy tính và mạng bằng các bản vá lỗi mới nhất. Việc cập nhật thường xuyên sẽ đảm bảo bạn được hưởng lợi từ các bản sửa lỗi bảo mật mới nhất.

- Áp dụng sao lưu và khôi phục dễ dàng ở mọi cấp độ để giảm thiểu gián đoạn, đặc biệt là đối với các hệ thống quan trọng.

- Thường xuyên theo dõi bộ xử lý và máy chủ để phát hiện bất thường.

- Đảm bảo tất cả thiết bị của bạn được bảo vệ bằng phần mềm diệt vi-rút toàn diện. Một phần mềm diệt vi-rút tốt sẽ hoạt động 24/7 để bảo vệ bạn khỏi tin tặc và các loại vi-rút, phần mềm tống tiền và phần mềm gián điệp mới nhất.

Các sản phẩm liên quan:

- Phần mềm diệt virus Kaspersky

- Phần mềm diệt virus Kaspersky Premium

- Tải xuống Kaspersky Premium Antivirus với bản dùng thử miễn phí 30 ngày

- Kaspersky Password Manager - Phiên bản dùng thử miễn phí

- Kaspersky VPN Secure Connection

Đọc thêm: